Đầu năm 2018, cả thế giới công nghệ chao đảo bởi 2 lỗ hổng bảo mật nghiêm trọng – Meltdown và Spectre. Được cảnh báo lần đầu bởi Google vào 04/01, cho đến nay 2 lỗ hổng trên đã được xác nhận bởi những tên tuổi lớn trong ngành công nghiệp sản xuất phần cứng như Intel, ARM, AMD và Apple…

Meltdown và Spectre là lỗ hổng trong cách thức hoạt động của vi xử lý, được lợi dụng để đọc những thông tin trong bộ nhớ của hệ thống, như mật khẩu, khóa mã hóa hay bất kì thông tin nhạy cảm nào.

Đáng chú ý là hầu như mọi máy tính, smartphone hay các dịch vụ Cloud đều bị ảnh hưởng bởi lỗ hổng bảo mật này, kể cả đã được sản xuất cách đây cả thập kỉ. Với hệ thống điện toán đám mây, phương thức tấn công này lại càng nguy hiểm hơn. Nếu như chỉ một người dùng sử dụng hệ thống không bảo mật, nguy cơ lộ dữ liệu của tất cả người dùng trong hệ thống là rất cao.

Tuy vậy, lỗ hổng này không hề dễ khai thác, hiện chưa có cuộc tấn công diện rộng ngoài tầm kiểm soát nào được ghi nhận. Bên cạnh đó, Intel, Amazon, Google, Apple và Microsoft đã ngay lập tức đưa ra những bản sửa lỗi cho hệ thống. Cụ thể là Linux, Android, iOS (11.2), macOS (10.13.2), tvOS (11.2) và Windows 10 đều đã được cập nhật.

Điều tốt nhất bạn có thể làm ở thời điểm này là đảm bảo hệ thống được cập nhật phiên bản mới nhất, bao gồm cả máy tính cá nhân, điện thoại và VPS/Server.

Lưu ý: báo cáo cho thấy bản cập nhật này có thể khiến những hệ thống cũ chậm đi, giảm hiệu suất.

1.Kiểm tra hệ thống

Kiểm tra phiên bản Kernel hiện tại. Ví dụ VPS Vultr CentOS 7

# uname -r 3.10.0-693.11.6.el7.x86_64 # yum list kernel Installed Packages kernel.x86_64 3.10.0-693.el7 @CentOS kernel.x86_64 3.10.0-693.11.6.el7 @updates

Một số nhà cung cấp chỉ có thể check qua yum, ví dụ Linode

# uname -r 4.14.12-x86_64-linode92 # yum list kernel Installed Packages kernel.x86_64 3.10.0-693.el7 @anaconda kernel.x86_64 3.10.0-693.2.2.el7 @updates kernel.x86_64 3.10.0-693.11.6.el7 @updates

– Các phiên bản Kernel đã được vá lỗi:

- RHEL 6.x [2.6.32-696.18.7] hoặc 7.x [3.10.0-693.11.6]

- CentOS 6.x [2.6.32-696.18.7] hoặc 7.x [3.10.0-693.11.6]

- Fedora 26 [4.14.11-200] hoặc 27 [4.14.11-300]

- Debian stretch [4.9.0-5-amd64]hoặc jessie [3.16.0-5-amd6] hoặc wheezy [3.2.0-5-amd64]

- CoreOS [4.14.11-coreos]

- Arch Linux [phiên bản mới nhất]

- Gentoo Linux [phiên bản mới nhất]

- Ubuntu Linux v16.04 [4.4.0-109-generic or 4.13.0-26-generic] hoặc v17.10 [4.13.0-25-generic] hoặc 14.04 [3.13.0-139-generic]

- SUSE – SLES 12 SP3 [4.4.103-6.38.1] hoặc SLES 12 SP2 [4.4.103-92.59.1] hoặc SLES 11 SP4 [3.0.101-108.21.1] hoặc SLES 11 SP3-LTSS [3.0.101-0.47.106.11.1]

Ví dụ, bạn cần cập nhật lên Kernel 3.10.0-693.11.6 (hoặc mới hơn) đối với CentOS 7

2.Cập nhật hệ thống

Lưu ý: Nếu hệ thống đã được cập nhật lên phiên bản mới nhất, bạn không cần thực hiện gì thêm.

No packages marked for update

– Đối với CentOS/RHEL/Oracle/Scientific Linux, ví dụ CentOS 7

# yum -y update Installed: kernel.x86_64 0:3.10.0-693.11.6.el7 # reboot

– Đối với Debian/Ubuntu Linux

# apt-get update # apt-get upgrade # shutdown -r 0

– Đối với Fedora Linux

# dnf --refresh update kernel # dnf update # reboot

– Đối với Amazon Linux chạy AWS (Amazon Web Services)

# yum update kernel # reboot

– Đối với Arch Linux

# pacman -Syu # reboot

– Đối với Suse Enterprise Linux Server 12-SP3

# zypper in -t patch SUSE-SLE-SERVER-12-SP3-2018-12=1 # zypper patch # reboot

Như vậy, bạn đã có thể tạm thở phào trước 2 lỗ hổng bảo mật nghiêm trọng này, dù hệ thống có thể chậm đi đôi chút. HÃY CẬP NHẬT HỆ THỐNG CỦA BẠN NGAY HÔM NAY!

3.Các thông tin liên quan đến Meltdown và Spectre

– Trang thông tin chính thức (cập nhật liên tục) Meltdown and Spectre.

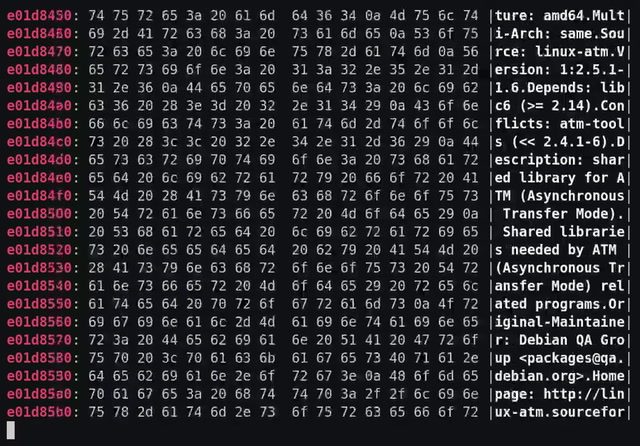

– Minh họa Meltdown Dump Memory

– Minh họa Meltdown khai thác thông tin (mật khẩu và hình ảnh)

– Có thể phát hiện ai đó khai thác lỗ hổng Meltdown/Spectre lên hệ thống không?

Hầu như là không. Việc khai thác lỗ hổng bảo mật không để lại bất kỳ dấu vết nào trên file log

– Phần mềm Antivirus có thể phát hiện hoặc ngăn chặn cuộc tấn công này không?

Mặc dù có thể về mặt lý thuyết, điều này là không trong thực tế. Không giống các malware thông thường, Meltdown và Spectre rất khó để phân biệt với các ứng dụng thông thường. Tuy vậy, phần mềm antivirus có thể phát hiện malware sử dụng cách thức tấn công này bằng cách so sánh các mã nhị phân.

– Những gì có thể bị rò rỉ?

Nếu hệ thống của bạn bị ảnh hưởng, những thông tin lưu trên bộ nhớ có thể bị rò rỉ, bao gồm mật khẩu và các dữ liệu nhạy cảm khác lưu trữ trên hệ thống.

– Những hệ thống nào bị ảnh hưởng bởi Meltdown và Spectre?

Mọi hệ thống – Máy tính, smartphone và cả điện toán đám mây. Cụ thể hơn, mọi bộ vi xử lý của Intel, ARM, AMD đều bị ảnh hưởng.

– Script sau có thể kiểm tra hệ thống của bạn có bị khai thác lỗ hổng Meltdown/Spectre không:

# cd /tmp/ # yum install wget -y && wget https://raw.githubusercontent.com/speed47/spectre-meltdown-checker/master/spectre-meltdown-checker.sh # sh spectre-meltdown-checker.sh

Trong đó, VULNERABLE – có thể bị khai thác và NOT VULNERABLE – không bị khai thác